Saat “Beruang Nyaman” Menyerbu Jaringan Komputer

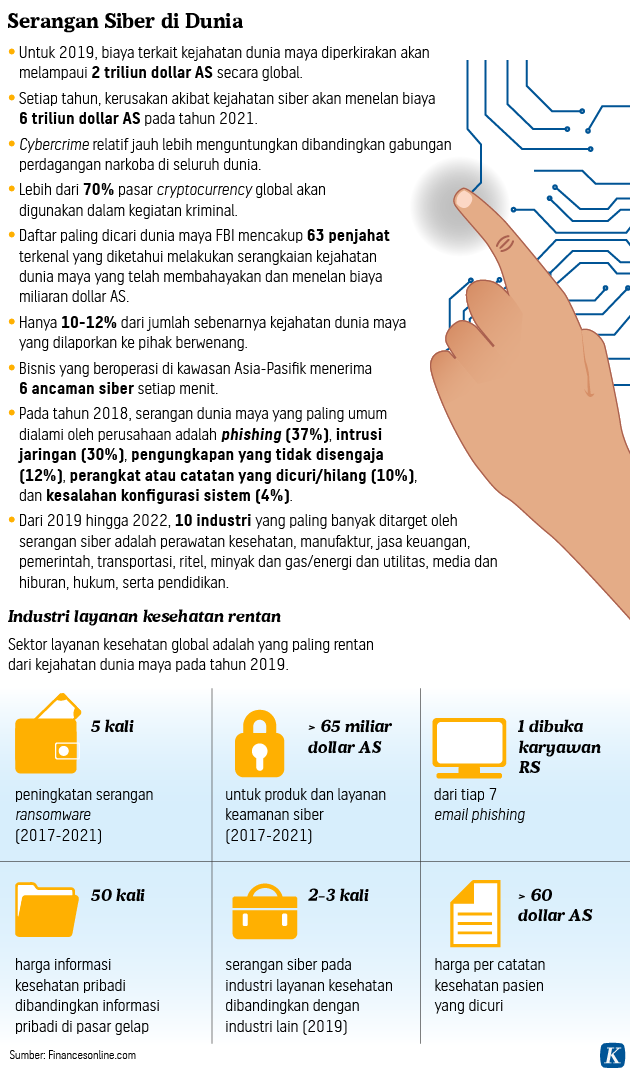

Di tengah pandemi Covid-19 yang tengah merebak, Amerika Serikat dikejutkan dengan gelombang serangan peretas yang membobol sejumlah lembaga pemerintah di negara tersebut. Namun, serangan diduga tidak hanya terjadi di AS saja, melainkan di banyak negara lain. Bahkan, lingkupnya sudah global.

FireEye, perusahaan teknologi keamanan internet yang juga menjadi target serangan memperingatkan, serangan terjadi di seluruh dunia. Para korban termasuk pemerintah, konsultan, teknologi, telekomunikasi, dan entitas lain di Amerika Utara, Eropa, Asia, dan Timur Tengah. FireEye telah memberi tahu semua entitas yang terkena serangan tersebut.

Sejumlah negara langsung melakukan antisipasi untuk mencegah serangan lanjutan. Badan Keamanan Siber dan Infrastruktur AS, yang dikenal sebagai CISA, memberikan arahan agar pemakai perangkat lunak jaringan yang telah terkompromi agar segera dihapus dari sistem apa pun yang menggunakannya. Selain AS, Inggris dan Irlandia telah memerintahkan instansi pemerintah maupun lembaga swasta agar segera menghapus perangkat lunak jaringan yang telah terkompromi.

Lantas, bagaimana penyerang yang diidentifikasi sejumlah media dengan “nickname” Cozy Bear atau APT29 (APT/advanced persistent threat) meretas jaringan komputer milik pemerintah dan swasta di Amerika dan negara lainnya? FireEye menyebut bahwa serangan ini sangat canggih karena didukung oleh kekuatan negara.

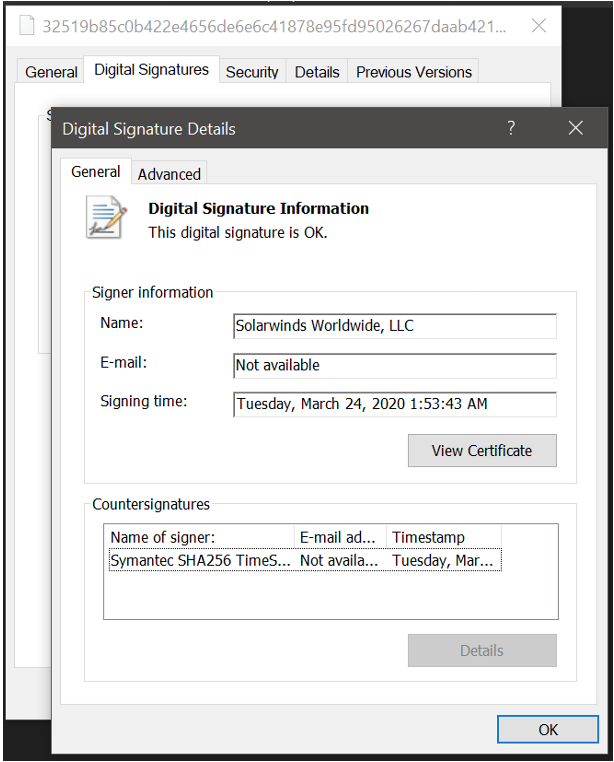

Peretas menyerang targetnya dengan memakai celah di Orion, sebuah perangkat lunak bisnis yang secara luas dipakai keluaran SolarWinds. Setelah mengambil alih mekanisme pembaruan perangkat Orion, peretas memakainya untuk memasang backdoor, sebuah portal atau “pintu rahasia” di perangkat lunak yang digunakan peretas untuk mendapatkan akses ilegal.

Komponen kerangka kerja perangkat lunak Orion, SolarWinds.Orion.Core.BusinessLayer.dll, yang telah disisipi backdoor, kemudian berkomunikasi melalui HTTP ke server pihak ketiga. FireEye yang melacak versi trojan dari plugin SolarWinds Orion ini, kemudian menamakannya sebagai Sunburst.

Setelah periode tidak aktif hingga dua minggu, ia mengambil dan menjalankan perintah, yang disebut “Jobs”, yang mencakup kemampuan untuk mentransfer file, mengeksekusi file, membuat profil sistem, menyalakan ulang mesin, dan menonaktifkan layanan sistem.

Malware tersebut menyamarkan lalu lintas jaringannya sebagai protokol Orion Improvement Program (OIP) dan menyimpan hasil pengintaian dalam file konfigurasi plugin yang sah yang memungkinkannya untuk berbaur dengan aktivitas SolarWinds yang sah. Backdoor menggunakan beberapa daftar blokir yang dikaburkan untuk mengidentifikasi alat forensik dan anti-virus yang berjalan sebagai proses, layanan, dan driver.

Perusahaan teknologi Microsoft dalam keterangannya mengatakan, setelah menggunakan mekanisme pembaruan Orion untuk mendapatkan pijakan di jaringan yang ditargetkan, para penyerang mencuri sertifikasi yang memungkinkan mereka meniru salah satu pengguna dan akun target yang ada. Microsoft menyebut serangan ini sangat canggih dan percaya bahwa pelakunya didukung oleh sebuah negara untuk menyasar lembaga pemerintah atau entitas bisnis.

Wakil Presiden Senior FireEye Charles Carmakal mengatakan, perusahaan menyadari “lusinan target bernilai sangat tinggi yang telah disusupi” oleh peretas dan “secara proaktif membantu sejumlah organisasi menanggapi gangguan mereka.” Peretas dapat menyamar sebagai administrator sistem dan memiliki akses total ke jaringan yang terinfeksi.

Carmakal mengatakan peretas yang sangat disiplin (meskipun mereka membuat sedikit kesalahan dalam menutupi keberadaan mereka di jaringan) hanya memilih target dengan informasi yang sangat didambakan karena setiap kali mereka mengaktifkan kendali dari jarak jauh, kemungkinan deteksi meningkat. Peretas dapat menyamar sebagai administrator sistem dan memiliki akses total ke jaringan yang terinfeksi.

Badan Keamanan Siber dan Infrastruktur AS menyarankan agar perangkat lunak SolarWinds yang telah dikompromikan segera dihapus. SolarWinds digunakan oleh ratusan ribu organisasi di seluruh dunia, termasuk sebagian besar perusahaan Fortune 500 dan beberapa lembaga federal AS.

Juru bicara Dewan Keamanan Nasional John Ullyot mengatakan bahwa pemerintahan Presiden Donald Trump bekerja sama dengan CISA, badan intelijen AS, FBI dan lembaga pemerintah yang terpengaruh oleh serangan tersebut untuk mengoordinasikan tanggapan yang akan dilakukan.

“Ini jelas sangat signifikan dan tersebar luas,” kata Chris Painter, yang mengoordinasikan kebijakan dunia maya di Departemen Luar Negeri selama pemerintahan Presiden Barack Obama. “Berapa banyak yang dikompromikan? Berapa banyak yang dieksfiltrasi? Ada banyak pertanyaan terbuka sekarang.”

The Washington Post, mengutip sumber yang tidak disebutkan namanya, mengatakan serangan itu dilakukan oleh peretas Rusia yang menggunakan julukan Cozy Bear atau APT29. Secara resmi, pemerintah AS tidak menyebut Rusia di balik serangan tersebut.

Juru bicara Kremlin Dmitry Peskov mengatakan pada hari Senin bahwa Rusia “tidak ada hubungannya dengan” peretasan tersebut. “Sekali lagi, saya bisa menolak tuduhan ini,” kata Peskov dikutip Associated Press. “Jika selama berbulan-bulan orang Amerika tidak dapat berbuat apa-apa, maka, mungkin, orang seharusnya tidak menyalahkan Rusia atas segalanya.”

SolarWinds dalam pernyataannya menyebutkan, penyerang memasukkan kode berbahaya ke dalam pembaruan perangkat lunak manajemen jaringan Orion yang dikeluarkan antara Maret dan Juni tahun ini. Meskipun SolarWinds memperkirakan 18.000 pelanggan terinfeksi, sebagian besar malware tidak diaktifkan.

Di AS saja, pelanggan perusahaan ini mereka mencakup lima cabang militer AS, Pentagon, Departemen Luar Negeri, NASA, Badan Keamanan Nasional, Departemen Kehakiman dan Gedung Putih, dan sejumlah perusahaan telekomunikasi dan akuntansi AS. Di seluruh dunia, SolarWinds memiliki pelanggan hingga 300.000.

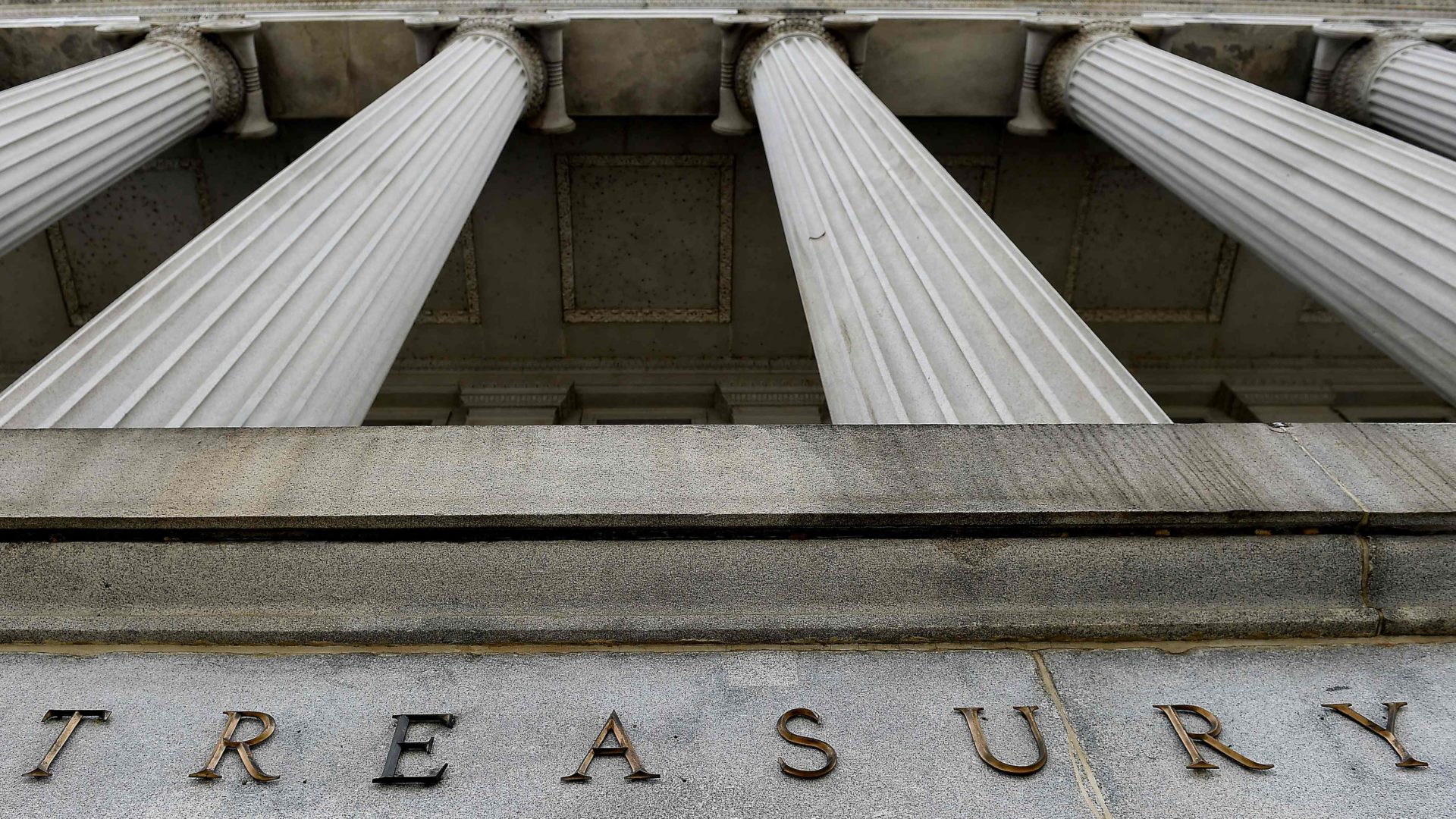

Korban yang telah dipastikan diantaranya adalah Kementerian Perdagangan dan Kementerian Keuangan AS. Selain itu, seperti diungkap Reuters, peretasan juga telah membobol Departemen Keamanan Dalam Negeri (DHS) AS. Sumber Reuters menyebut, DHS telah disusupi tetapi bukan jaringan kritis yang digunakan divisi keamanan siber DHS untuk melindungi infrastruktur. DHS adalah birokrasi besar yang bertanggung jawab atas keamanan perbatasan, keamanan siber, dan yang terbaru adalah pengamanan distribusi vaksin Covid-19.

Oleh karena peretas bisa memakai SolarWinds untuk memasuki jaringan dan menciptakan backdoor baru, pencegahan dengan memutus program pengelola jaringan saja tidak akan cukup untuk menghentikan penyerang. Saat ini, pelanggan yang merasa terkena peretasan harus mencari tanda-tanda keberadaan penyerang dan memburu malware tersebut.

Juru bicara pemerintah Inggris menyatakan, saat ini Inggris belum melihat ada akibat dari serangan tersebut namun tengah menyelidikinya. Indikasi awal, peretas yang terlibat dalam serangan memilih-milih target yang diincarnya.

John Hultquist, direktur analisis intelijen FireEye, menyebut bahwa serangan ini aksi spionase yang canggih. “Jika itu spionase dunia maya, maka itu salah satu kampanye spionase dunia maya paling efektif yang pernah kami lihat dalam beberapa waktu,” katanya.

Meskipun tingkat kerusakan serangan ini sepenuhnya masih belum jelas, nsmun potensi ancamannya signifikan. Apa yang mencolok dari operasi ini adalah ruang lingkup potensinya, serta cara para pelaku menembus pertahanan dunia maya untuk mendapatkan akses ke email dan file internal di lembaga-lembaga strategis. Serangan peretas tersebut merupakan bukti nyata dari kerentanan jaringan pemerintah atau lembaga yang dianggap aman.